PRODUCT SEARCH

快速找到您需要的产品

专注钣金制品的生产企业。

PRODUCT CONSULTATION

如果您对我们的产品感兴趣,请万搏(中国)

致力于为客户提供高品质、高性价比、高服务的产品。

关于我们

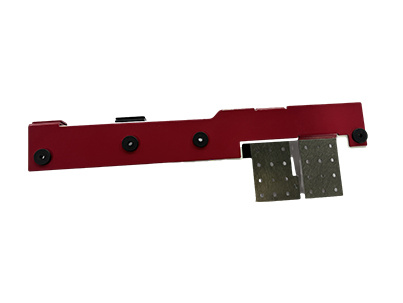

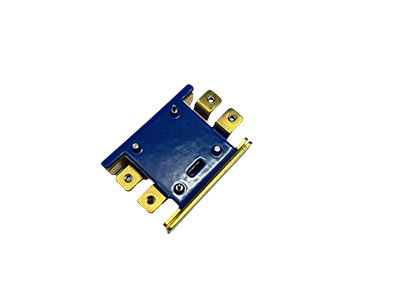

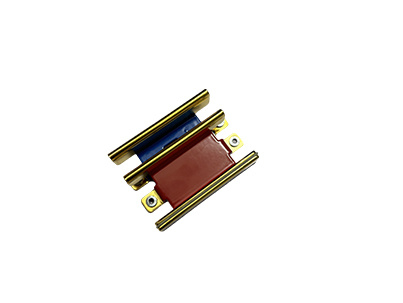

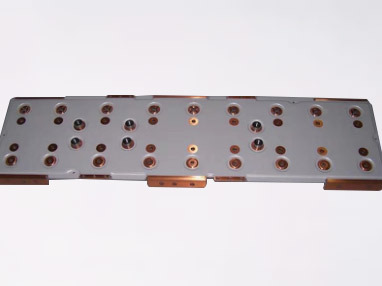

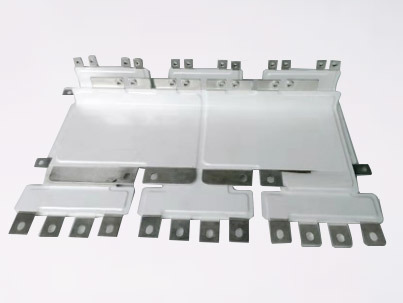

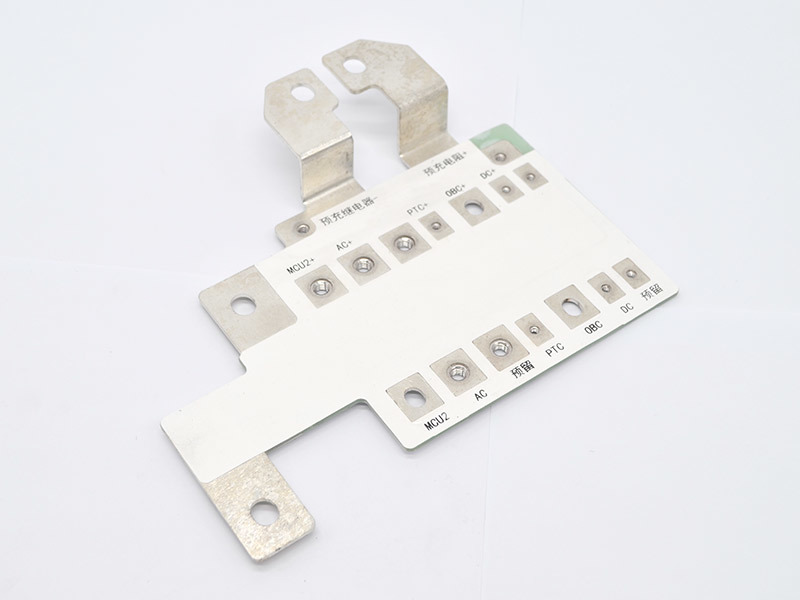

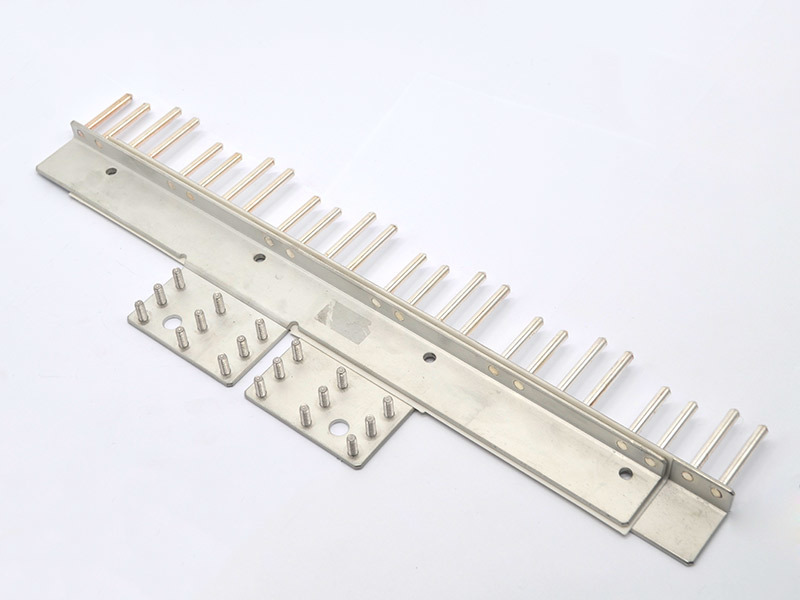

专为电力电子行业和高、低压配电工业、新能源汽车行业提供服务的(铜排、万搏官方网页版)钣金制品的生产企业。

ABOUT HUIHENG

万搏官方网页版

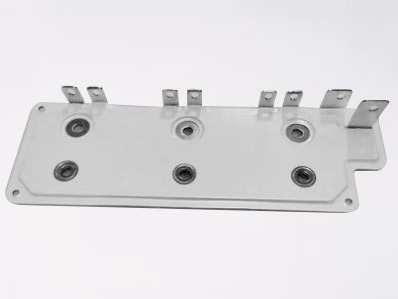

万搏官方网页版是一家专业生产电力电子叠成万搏官方网页版、冲压铜排、钣金制品的生产加工型企业。产品广泛应用于新能源领域、通讯领域、和轨道交通领域。拥有可冷/热喷的半静电喷涂线,大型激光切割机,数控折弯机,数控加工中心以,冷/热压机以及多种规格冲床(最大260T)等加工制造设备。公司拥有优秀的技术人才,无论是钣金的制造和万搏官方网页版的设计与生产都有非常丰富的经验。能承接各种铜排、万搏官方网页版的零件的设计开发与生产制造。

新闻资讯

更全面、便捷、及时地了解公司新闻及行业动态!